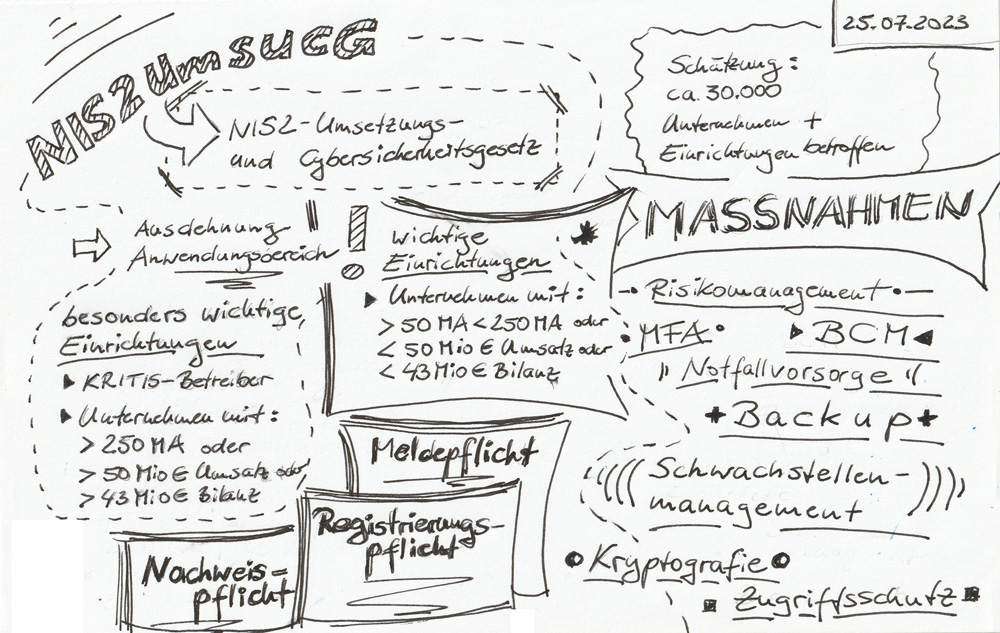

Der Referentenentwurf des NIS-2-Umsetzungs- und Cybersicherheitsstärkungsgesetzes wurde im Frühjahr 2023 veröffentlicht. Ich habe die wesentlichen Punkte in einer Sketchnote zusammengefasst:

Mit der Richtlinie EU NIS2 hat die Europäische Union am 14. Dezember 2022 ein Rahmenwerk zur Schaffung eines Mindestmaßes an Cybersicherheitsstandards in der EU. Mit NIS2 erweitert sich die Menge der betroffenen Einrichtungen ebenso wie die Pflichten dieser.

NIS2 legt fest, dass Einrichtungen mit mindestens 50 Mitarbeitern bzw. Mitarbeiterinnen und/oder mit einem Umsatz von mindestens 10 Mio. EUR ab 2024 Maßnahmen zur Erhöhung der Cybersicherheit umsetzen, die zu folgenden, in der Richtlinie definierten 11 Sektoren mit insgesamt 18 Untersektoren gehören:

- Energie,

- Verkehr,

- Bankwesen,

- Finanzmarktinfrastrukturen,

- Gesundheitswesen,

- Trinkwasser,

- Abwasser,

- Digitale Infrastruktur,

- Verwaltung von IKT-Diensten (Business-to-Business)

- öffentliche Verwaltung,

- Weltraum.

Die EU-Mitgliedsstaaten müssen bis Oktober 2024 die Festlegungen von NIS2 in nationales Recht umsetzen. Die NIS-Richtlinie von 2017 wurde in Deutschland durch das IT-Sicherheitsgesetz umgesetzt. Für die Umsetzung von NIS2 wird das NIS2-Umsetzungsgesetz (NIS2UmsuCG) erwartet, das im Entwurf seit April 2023 vorliegt und im Laufe des Jahres 2023 verabschiedet werden soll. Mit diesem Gesetz wird die bisherige KRITIS-Gesetzgebung in hohem Maße erweitert. Neben den bisherigen KRITIS-Sektoren und definierten Schwellwerten für Unternehmen der kritischen Infrastrukturen werden sogenannte wesentliche und wichtige Einrichtungen nach Art. 21 NIS2-Richtlinie ebenfalls folgende Pflichtmaßnahmen zur Erhöhung der Cybersicherheit durchführen müssen:

- Erstellung von Konzepten zur Risikoanalyse und zur Informationssicherheit,

- Etablierung von Prozessen zur Behandlung von Sicherheitsvorfällen,

- Umsetzung von Maßnahmen zum Business Continuity Management, zum Backup-Management und zur Wiederherstellung nach IT-Notfällen sowie zum Krisenmanagement,

- Etablierung von Maßnahmen, die die Sicherheit in Lieferketten beinhalten,

- Einführung von Prozessen zur sicheren Anschaffung und Entwicklung von Informationssystemen und zum Schwachstellenmanagement,

- Durchführung von Informationssicherheits-Schulungsmaßnahmen und zur Cyberhygiene,

- Einsatz kryptografischer Maßnahmen,

- Anwendung von Lösungen zur Multifaktor-Authentifizierung, zur sicheren Video-, Sprach- und Textkommunikation sowie zur sicheren Notfallkommunikation.

Die Erfüllung der zu erwartenden neuen bzw. erweiterten Vorgaben des IT-Sicherheitsgesetzes bzw. des NIS2-Umsetzungsgesetzes sollten für alle Unternehmen und Einrichtungen im Geltungsbereich als Anlass dienen, die eigenen Maßnahmen zum Schutz vor Cyberangriffen auf den Prüfstand zu stellen und an die aktuelle Bedrohungslage anzupassen.

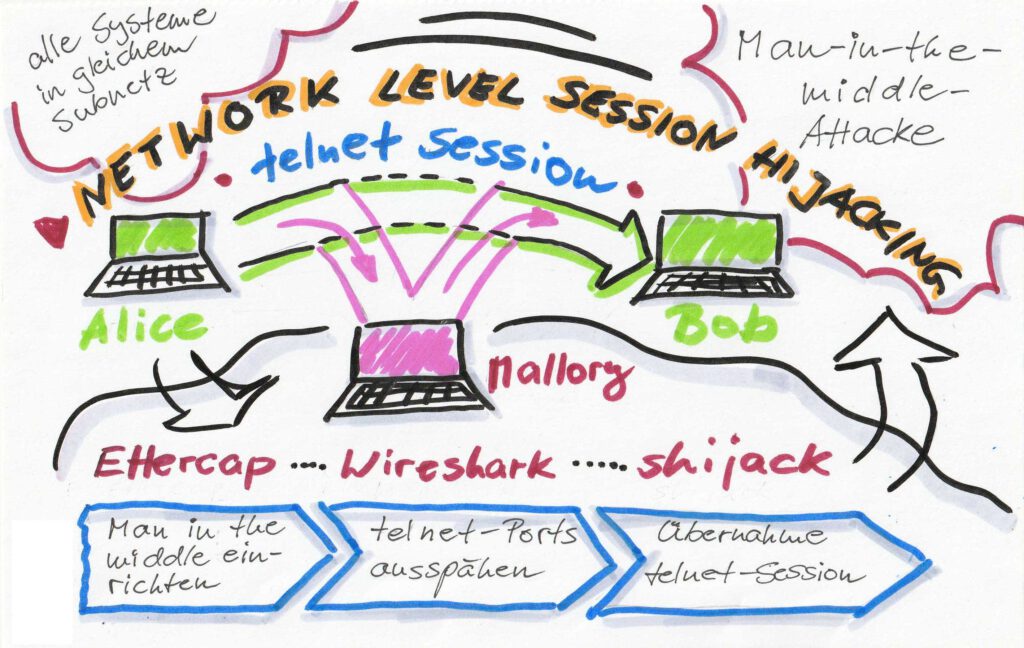

Öffentliches WLAN in einem Café – eine schöne Sache. Da kann man auch gemütlich bei einem Latte Macchiato dem Freund bei der Administration seines Notebooks behilflich sein. Schnell eine telnet-Sitzung gestartet und mit dem Notebook des Kumpels verbunden. Ganz hinten in der Ecke arbeitet eine junge Frau an ihrem Notebook konzentriert. Ob eine Frau auch ein „Man in the middle“ sein kann? Vielleicht arbeitet sie gerade wie in folgender Sketchnote illustriert …

Visuelle Darstellungen nutze ich sehr gern, um meinen Kunden mein Vorgehen nachvollziehbar zu erklären. Ein Schwerpunkt meiner beruflichen Tätigkeit ist die Unterstützung meiner Kunden beim Erstellen von Dokumentationen im Rahmen der IT-Notfallvorsorge. In diesem Rahmen entstand im August 2020 eine Sketchnote zur Illustration des Vorgehens beim Erstellen und Pflegen eines IT-Notfallhandbuches.

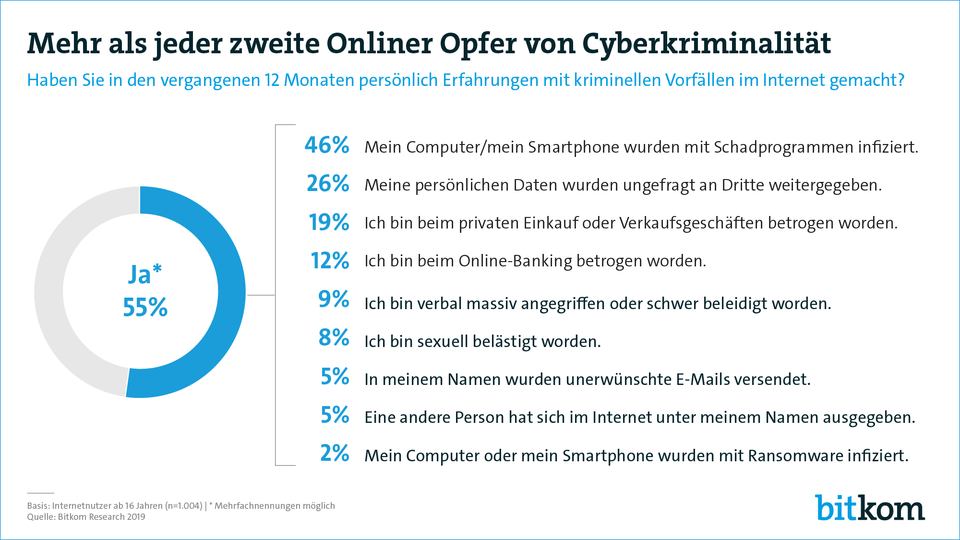

Erschreckende Bilanz im Jahr 2019 nach einer Umfrage von Bitkom Research:

Jeder zweite Online-User wurde im Jahr 2019 Opfer von Computerkriminellen. Größtes Sicherheitsrisiko stellten dabei die Endgeräte der User dar, die in fast der Hälfte der Cyberangriffe durch Schadprogramme den Tätern Tür und Tor öffneten.

Neben technischen Maßnahmen, wie einem aktuellen Virenscanner und dem regelmäßigen Einspielen von Sicherheitsupdates für Betriebssystem, Webbrowser und Anwendungen auf dem Gerät kann ein vorsichtiger Umgang mit Daten aus fremder Quelle, wie E-Mail-Anhängen und Downloads, das Risiko eines Befalls mit Schadprogrammen entscheidend gesenkt werden.

Bleiben Sie wachsam!

WeiterlesenMehr als ein Jahr nach dem Ende der Übergangsfrist nach Inkrafttreten der EU-DSGVO (EU-Datenschutzgrundverordnung) arbeiten viele Unternehmen immer noch an der Umsetzung der gesetzlichen Regelungen. Dass dies empfindlich den betrieblichen Geldbeutel belasten kann, zeigen richterliche Verurteilungen zu hohen Bußgeldern nach Verstößen gegen DSGVO-Regelungen.

2017 stand im Zeichen des IT-Sicherheitsgesetztes, das sicherstellen soll, dass die primären Schutzziele der IT-Sicherheit (Verfügbarkeit, Integrität und Vertraulichkeit) der sogenannten kritischen Infrastrukturen (KRITIS) sichergestellt sind, und dies insbesondere vor dem Hintergrund zunehmender Häufigkeit von Cyberattacken verschiedenen Ursprungs.

Den hohen Handlungsbedarf illustrieren zahlreiche Sicherheitsvorfälle und erfolgreiche Attacken:

Manipulierbare Baustellenampeln & Wasserwerke*

Sachverhalt

Im August 2016 erhielt das BSI einen Hinweis auf den möglichen Missbrauch einer bekannten Schwachstelle in einer Software, die unter anderem in Baustellenampeln genutzt werden kann. Die betroffenen Ampeln sind direkt aus dem Internet erreichbar und damit potenziell manipulierbar. Außerdem wurde das BSI auf mehrere offene, aus dem Internet einsehbare Steuerungssysteme von Wasserwerken in Deutschland aufmerksam gemacht.

Ursache und Schadenswirkung

In den Ampeln wird eine veraltete Fernwartungssoftware (RealVNC) eingesetzt, die

Den Mouseover-Effekt von Powerpoint nutzt der Trojaner-Downloader TROJ_POWHOV.A, der aktiviert wird, sobald ein Benutzer mit der Maus über ein infiziertes Element (Text, Bild, …) fährt. Derart präparierte Powerpoint-Dateien im PPS- bzw. PPSX-Format werden derzeit per Mail versandt. Im Unterschied zu herkömmlichen PPT- oder PPTX-Dateien handelt es sich um nicht editierbare, fertige Präsentationen, die nur im Präsentationsmodus geöffnet werden können. Nach dem Öffnen der Datei genügt es, einmal die Maus über ein infiziertes Element zu bewegen, um die Installation des Trojaners im Hintergrund zu starten.

Wie können Sie sich und Ihre Mitarbeiter vor dieser Bedrohung schützen?

Das Jahr 2016 war ein äußerst erfolgreiches Jahr für die professionelle Hacker, denen es gelang, eine Reihe von Angriffen bisher kaum gekannten Ausmaßes durchzuführen.

So wurden im Oktober mit einem Angriff auf den DNS-Dienst Dyn gleich drei Datencenter lahmgelegt, was dazu führte, dass prominente Portale wie Amazon, Twitter oder die New York Times über Stunden nicht erreichbar waren. Hilfestellung bei diesem Hackerangriff leistete ein IoT-Botnetzwerk, bestehend aus tausenden ungesicherten IoT-Geräten, die permanent Anfragen an die Server des DNS-Dienstes sendeten.

Mit der IT-Notfallplanung und deren Umsetzung ist es wie mit einer privaten Haftpflichtversicherung: Jeder sollte sie haben und doch wartet man genau bis zum ersten Unfall bzw. Störfall, um zu entscheiden, endlich mit der Vorsorge zu starten.

Mit der IT-Notfallplanung und deren Umsetzung ist es wie mit einer privaten Haftpflichtversicherung: Jeder sollte sie haben und doch wartet man genau bis zum ersten Unfall bzw. Störfall, um zu entscheiden, endlich mit der Vorsorge zu starten.

Auch das BSI hat in seinem Bericht zur Lage der IT-Sicherheit in Deutschland für das Jahr 2016 wieder mit einigen prominenten Beispielen mangelhafter IT-Notfallvorsorge aus dem öffentlichen Leben gewürzt:

Serverausfall in Krankenhaus-Rechenzentrum

So kam es zu einem 19-stündigen Serverausfall in einem Krankenhaus-Rechenzentrum, das 3 Kliniken mit IT-Services versorgt. Ursache war eine defekte Festplatte im Server, die vorgesehene Redundanz funktionierte nicht ordnungsgemäß.

Neueste Kommentare