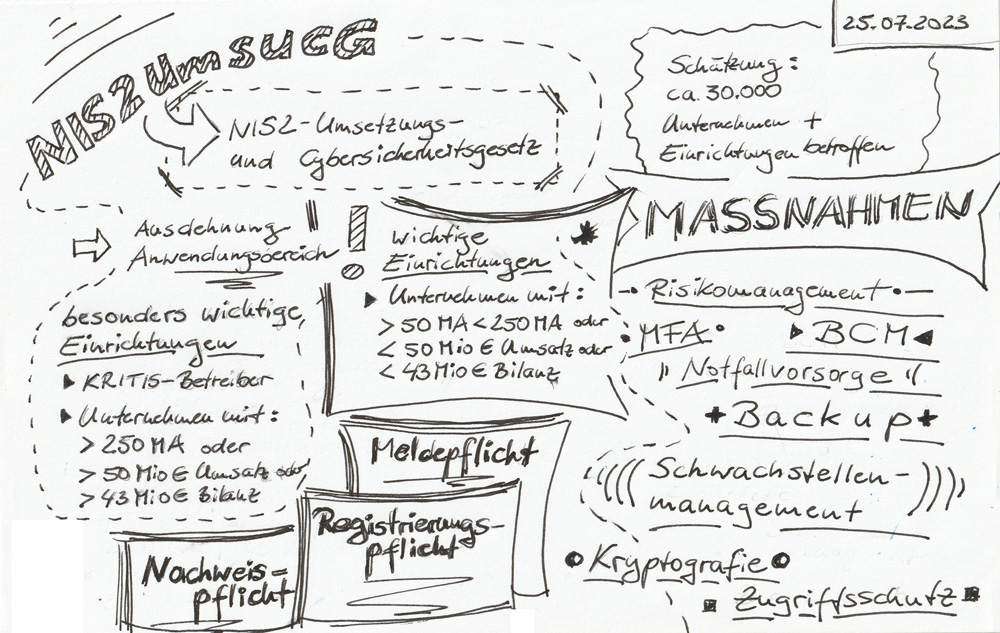

Der Referentenentwurf des NIS-2-Umsetzungs- und Cybersicherheitsstärkungsgesetzes wurde im Frühjahr 2023 veröffentlicht. Ich habe die wesentlichen Punkte in einer Sketchnote zusammengefasst:

Mit der Richtlinie EU NIS2 hat die Europäische Union am 14. Dezember 2022 ein Rahmenwerk zur Schaffung eines Mindestmaßes an Cybersicherheitsstandards in der EU. Mit NIS2 erweitert sich die Menge der betroffenen Einrichtungen ebenso wie die Pflichten dieser.

NIS2 legt fest, dass Einrichtungen mit mindestens 50 Mitarbeitern bzw. Mitarbeiterinnen und/oder mit einem Umsatz von mindestens 10 Mio. EUR ab 2024 Maßnahmen zur Erhöhung der Cybersicherheit umsetzen, die zu folgenden, in der Richtlinie definierten 11 Sektoren mit insgesamt 18 Untersektoren gehören:

- Energie,

- Verkehr,

- Bankwesen,

- Finanzmarktinfrastrukturen,

- Gesundheitswesen,

- Trinkwasser,

- Abwasser,

- Digitale Infrastruktur,

- Verwaltung von IKT-Diensten (Business-to-Business)

- öffentliche Verwaltung,

- Weltraum.

Die EU-Mitgliedsstaaten müssen bis Oktober 2024 die Festlegungen von NIS2 in nationales Recht umsetzen. Die NIS-Richtlinie von 2017 wurde in Deutschland durch das IT-Sicherheitsgesetz umgesetzt. Für die Umsetzung von NIS2 wird das NIS2-Umsetzungsgesetz (NIS2UmsuCG) erwartet, das im Entwurf seit April 2023 vorliegt und im Laufe des Jahres 2023 verabschiedet werden soll. Mit diesem Gesetz wird die bisherige KRITIS-Gesetzgebung in hohem Maße erweitert. Neben den bisherigen KRITIS-Sektoren und definierten Schwellwerten für Unternehmen der kritischen Infrastrukturen werden sogenannte wesentliche und wichtige Einrichtungen nach Art. 21 NIS2-Richtlinie ebenfalls folgende Pflichtmaßnahmen zur Erhöhung der Cybersicherheit durchführen müssen:

- Erstellung von Konzepten zur Risikoanalyse und zur Informationssicherheit,

- Etablierung von Prozessen zur Behandlung von Sicherheitsvorfällen,

- Umsetzung von Maßnahmen zum Business Continuity Management, zum Backup-Management und zur Wiederherstellung nach IT-Notfällen sowie zum Krisenmanagement,

- Etablierung von Maßnahmen, die die Sicherheit in Lieferketten beinhalten,

- Einführung von Prozessen zur sicheren Anschaffung und Entwicklung von Informationssystemen und zum Schwachstellenmanagement,

- Durchführung von Informationssicherheits-Schulungsmaßnahmen und zur Cyberhygiene,

- Einsatz kryptografischer Maßnahmen,

- Anwendung von Lösungen zur Multifaktor-Authentifizierung, zur sicheren Video-, Sprach- und Textkommunikation sowie zur sicheren Notfallkommunikation.

Die Erfüllung der zu erwartenden neuen bzw. erweiterten Vorgaben des IT-Sicherheitsgesetzes bzw. des NIS2-Umsetzungsgesetzes sollten für alle Unternehmen und Einrichtungen im Geltungsbereich als Anlass dienen, die eigenen Maßnahmen zum Schutz vor Cyberangriffen auf den Prüfstand zu stellen und an die aktuelle Bedrohungslage anzupassen.

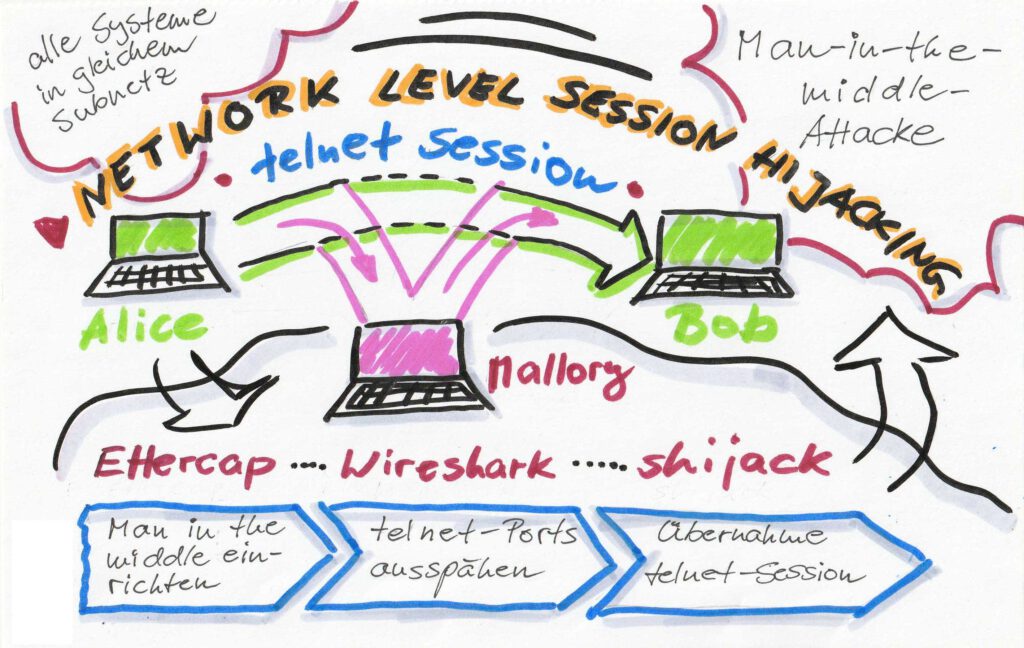

Öffentliches WLAN in einem Café – eine schöne Sache. Da kann man auch gemütlich bei einem Latte Macchiato dem Freund bei der Administration seines Notebooks behilflich sein. Schnell eine telnet-Sitzung gestartet und mit dem Notebook des Kumpels verbunden. Ganz hinten in der Ecke arbeitet eine junge Frau an ihrem Notebook konzentriert. Ob eine Frau auch ein „Man in the middle“ sein kann? Vielleicht arbeitet sie gerade wie in folgender Sketchnote illustriert …

Visuelle Darstellungen nutze ich sehr gern, um meinen Kunden mein Vorgehen nachvollziehbar zu erklären. Ein Schwerpunkt meiner beruflichen Tätigkeit ist die Unterstützung meiner Kunden beim Erstellen von Dokumentationen im Rahmen der IT-Notfallvorsorge. In diesem Rahmen entstand im August 2020 eine Sketchnote zur Illustration des Vorgehens beim Erstellen und Pflegen eines IT-Notfallhandbuches.

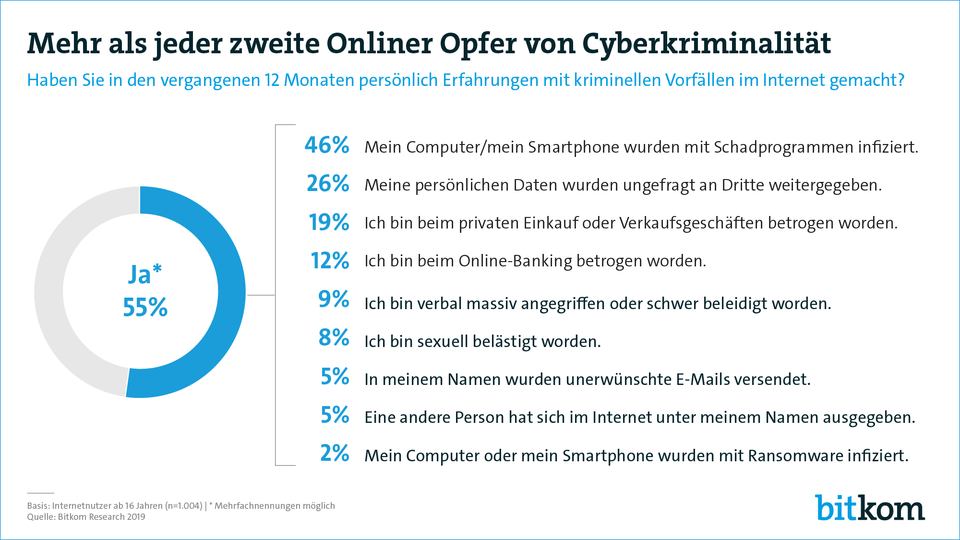

Erschreckende Bilanz im Jahr 2019 nach einer Umfrage von Bitkom Research:

Jeder zweite Online-User wurde im Jahr 2019 Opfer von Computerkriminellen. Größtes Sicherheitsrisiko stellten dabei die Endgeräte der User dar, die in fast der Hälfte der Cyberangriffe durch Schadprogramme den Tätern Tür und Tor öffneten.

Neben technischen Maßnahmen, wie einem aktuellen Virenscanner und dem regelmäßigen Einspielen von Sicherheitsupdates für Betriebssystem, Webbrowser und Anwendungen auf dem Gerät kann ein vorsichtiger Umgang mit Daten aus fremder Quelle, wie E-Mail-Anhängen und Downloads, das Risiko eines Befalls mit Schadprogrammen entscheidend gesenkt werden.

Bleiben Sie wachsam!

WeiterlesenMehr als ein Jahr nach dem Ende der Übergangsfrist nach Inkrafttreten der EU-DSGVO (EU-Datenschutzgrundverordnung) arbeiten viele Unternehmen immer noch an der Umsetzung der gesetzlichen Regelungen. Dass dies empfindlich den betrieblichen Geldbeutel belasten kann, zeigen richterliche Verurteilungen zu hohen Bußgeldern nach Verstößen gegen DSGVO-Regelungen.

Schon im Jahr 2006 beschrieb Kevin D. Mitnik in „Die Kunst der Täuschung – Risikofaktor Mensch“ das Vorgehen Cyberkrimineller beim Social Engineering eindrucksvoll und kurzweilig. Dabei versetzt er sich sowohl in die Position des Angreifers als auch in die der Opfer. Obwohl das Werk nun schon vor einigen Jahre geschrieben wurde, hat es doch an Aktualität nichts eingebüßt.

Lesetipp für regnerische Couchnachmittage!

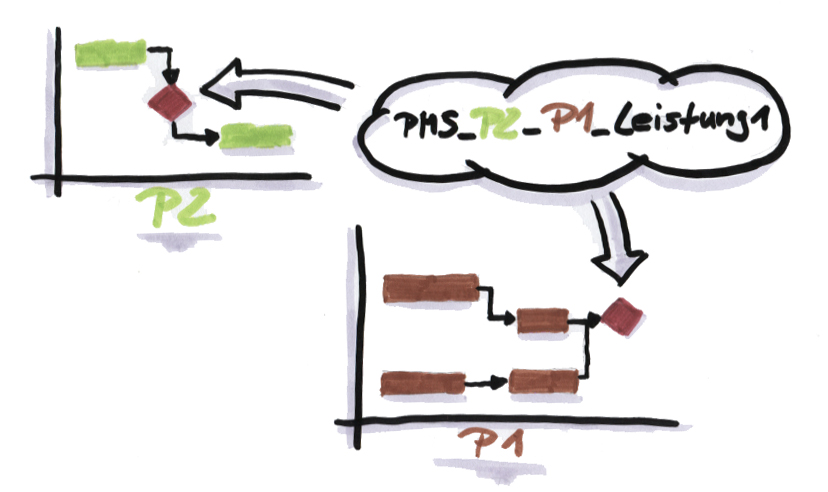

Der Einsatz professioneller Projektplanungstools wie Microsoft Project löst inzwischen sehr oft vor allem im Multiprojektmanagement komplexer IT-Programme den Gebrauch von Excel-Tabellen zur Terminplanung ab. Verknüpft man Vorgänge im Projektplan mittels der Vorgänger- und Nachfolgerfunktion, werden die Auswirkungen, die durch Terminverschiebungen einzelner Vorgänge entstehen, durch das Planungstool automatisch abgebildet. Das mühsame, manuelle Verschieben aller dem verschobenen Vorgang nachfolgenden Vorgänge, wie es im Excel-Projektplan notwendig ist, entfällt.

Der Einsatz professioneller Projektplanungstools wie Microsoft Project löst inzwischen sehr oft vor allem im Multiprojektmanagement komplexer IT-Programme den Gebrauch von Excel-Tabellen zur Terminplanung ab. Verknüpft man Vorgänge im Projektplan mittels der Vorgänger- und Nachfolgerfunktion, werden die Auswirkungen, die durch Terminverschiebungen einzelner Vorgänge entstehen, durch das Planungstool automatisch abgebildet. Das mühsame, manuelle Verschieben aller dem verschobenen Vorgang nachfolgenden Vorgänge, wie es im Excel-Projektplan notwendig ist, entfällt.

Die Vorgänger- und Nachfolgerfunktion kann natürlich nicht nur für Vorgänge, sondern auch für Meilensteine im Projektplan genutzt werden.

Meilensteine bezeichnen Ereignisse im Projektplan, d. h. sie sind Vorgänge ohne Angabe einer Dauer (Dauer = 0). Meilensteine werden im Projektplan durch ein Rautensymbol dargestellt. Aufgrund der fehlenden Dauer werden auch keine Ressourcen zugeordnet.

Es lassen sich zwei Arten von Meilensteinen unterscheiden:

Bedarfsträger-Meilenstein, der angibt, dass an einem bestimmten Punkt im Projektverlauf eine Leistung bzw. ein Gegenstand benötigt wird oder

Bedarfsdecker-Meilenstein, der für eine andere Projektphase eine Leistung bereitstellt, die dann an dieser Stelle weiter benötigt wird.

2017 stand im Zeichen des IT-Sicherheitsgesetztes, das sicherstellen soll, dass die primären Schutzziele der IT-Sicherheit (Verfügbarkeit, Integrität und Vertraulichkeit) der sogenannten kritischen Infrastrukturen (KRITIS) sichergestellt sind, und dies insbesondere vor dem Hintergrund zunehmender Häufigkeit von Cyberattacken verschiedenen Ursprungs.

Den hohen Handlungsbedarf illustrieren zahlreiche Sicherheitsvorfälle und erfolgreiche Attacken:

Manipulierbare Baustellenampeln & Wasserwerke*

Sachverhalt

Im August 2016 erhielt das BSI einen Hinweis auf den möglichen Missbrauch einer bekannten Schwachstelle in einer Software, die unter anderem in Baustellenampeln genutzt werden kann. Die betroffenen Ampeln sind direkt aus dem Internet erreichbar und damit potenziell manipulierbar. Außerdem wurde das BSI auf mehrere offene, aus dem Internet einsehbare Steuerungssysteme von Wasserwerken in Deutschland aufmerksam gemacht.

Ursache und Schadenswirkung

In den Ampeln wird eine veraltete Fernwartungssoftware (RealVNC) eingesetzt, die

Das Erstellen visueller Notizen macht mir persönlich wahnsinnig Spaß und hilft sehr, gewonnenes Wissen zu konservieren. Eines meiner ersten Sketchnotes entstand zum Thema „Projektmanagement-Phasen“ während der Vorbereitung auf einen Kundentermin.

Empfehlenswerte Literaur zum Thema:

Neueste Kommentare