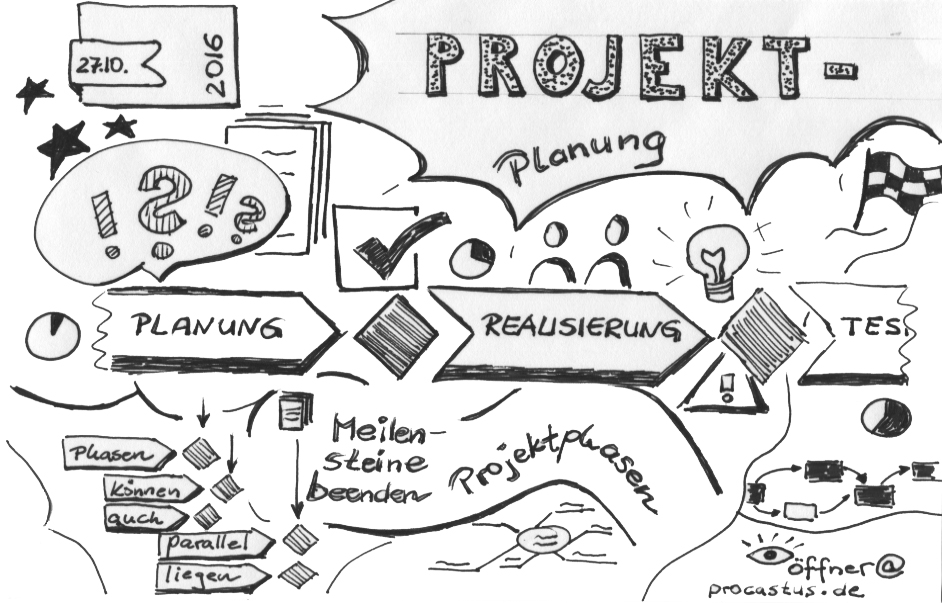

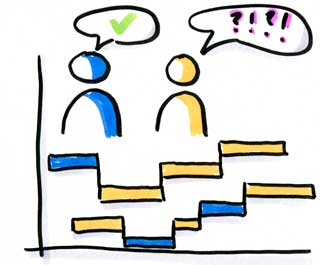

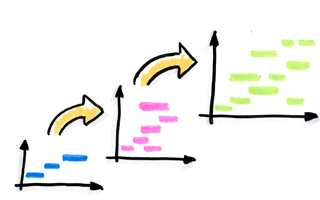

Kaum ein Unternehmen kann bzw. möchte es sich inzwischen leisten, nur jeweils ein Projekt zu bearbeiten und erst nach dessen Abschluss das nächste Projekt zu starten. Die Durchführung von 10 oder 20, oft umfangreichen Projekten parallel wird zunehmend zur Regel. Die wenigen zur Verfügung stehenden Projektressourcen werden dabei in einer Vielzahl von Projekten parallel eingesetzt und kommen zunehmend in die Situation, mehrere Tätigkeiten in verschiedenen Projekten parallel durchführen zu müssen.

Kaum ein Unternehmen kann bzw. möchte es sich inzwischen leisten, nur jeweils ein Projekt zu bearbeiten und erst nach dessen Abschluss das nächste Projekt zu starten. Die Durchführung von 10 oder 20, oft umfangreichen Projekten parallel wird zunehmend zur Regel. Die wenigen zur Verfügung stehenden Projektressourcen werden dabei in einer Vielzahl von Projekten parallel eingesetzt und kommen zunehmend in die Situation, mehrere Tätigkeiten in verschiedenen Projekten parallel durchführen zu müssen.

Die Beschränkung, dass der Mensch zu echtem Multitasking nicht fähig ist, scheint vor allem in Projekten, in denen die Ressourcen geistige Tätigkeiten verrichten, nicht zu gelten. Es fällt offensichtlich schwer, die Erkenntnis, dass z. B. ein Fliesenleger selbstverständlich nur ein Bad nach dem anderen fliesen kann auf geistige Tätigkeiten zu übertragen. Ein IT-Mitarbeiter kann doch ohne weiteres zwei oder auch drei Projekte gleichzeitig abwickeln – so scheint es.

Weiterlesen

Neueste Kommentare